PyShell: Una WebShell Multiplataforma en Python

PyShell es una poderosa herramienta que te permite obtener una interfaz tipo shell en un servidor web para acceder de forma remota. A diferencia de otras webshells, el objetivo principal de esta herramienta es utilizar la menor cantidad de código posible en el lado del servidor, sin importar el lenguaje o el sistema operativo del […]

UDPX: Escáner UDP Rápido y Ligero para Descubrir Servicios

UDPX es una herramienta de escaneo UDP escrita en Go, diseñada para ser rápida y ligera. Puede escanear una red completa de tipo /16 en aproximadamente 20 segundos para un solo servicio. Esta velocidad es fundamental para los profesionales de la seguridad informática que desean evaluar rápidamente la exposición de su red. Sin Dependencias Adicionales […]

AWSGoat: Una Infraestructura Vulnerable en AWS para Aprender sobre Seguridad en la Nube

La seguridad en la nube es una preocupación cada vez más importante a medida que las organizaciones migran a plataformas como Amazon Web Services (AWS). Comprometer la infraestructura en la nube de una organización es como sentarse en una mina de oro para los atacantes. A veces, una simple mala configuración o una vulnerabilidad en […]

Caido: Una Herramienta Ligera para Auditar la Seguridad Web

En esta entrada se presenta a Caido, una herramienta de auditoría de seguridad web diseñada para simplificar y agilizar el proceso de evaluación. Construida desde cero en Rust, Caido está destinada a satisfacer las necesidades de todos aquellos interesados en evaluar la seguridad de aplicaciones web. Características Poderosas de Exploración: Caido ofrece una variedad de […]

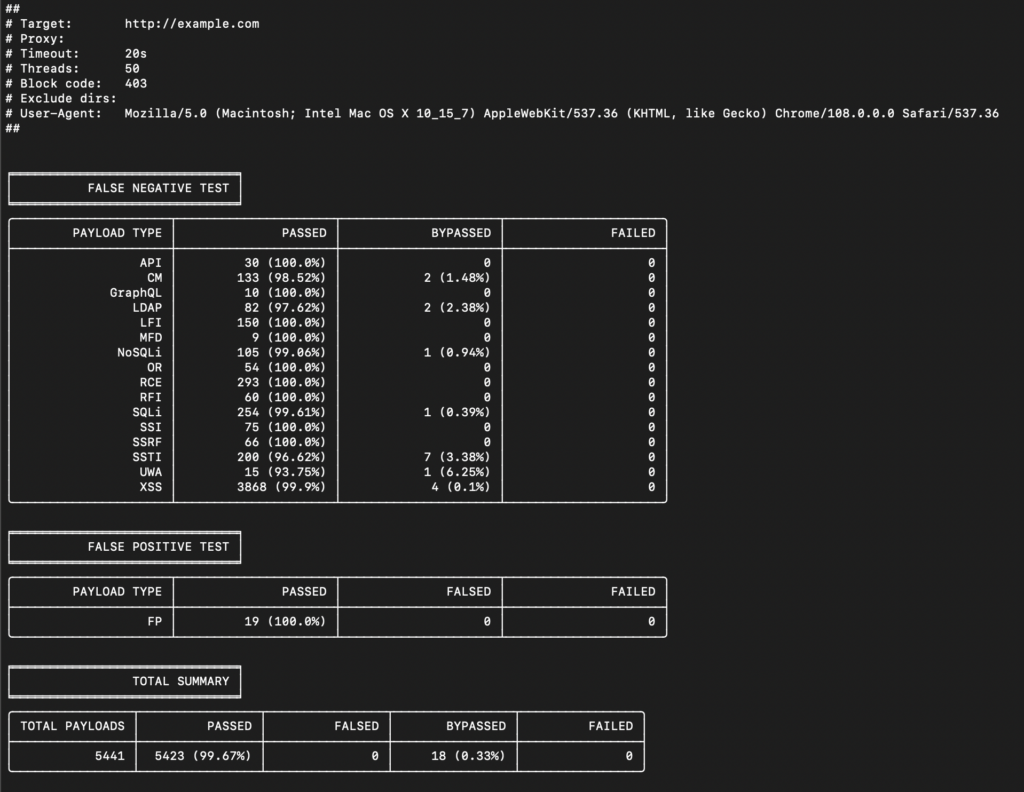

WAF Bypass: Comprueba tu WAF antes de que lo haga un atacante

El WAF Bypass Tool es una herramienta de código abierto que permite analizar la seguridad de cualquier WAF en busca de Falsos Positivos y Falsos Negativos utilizando payloads predefinidos y personalizables. Su lema lo dice todo: “Comprueba tu WAF antes de que lo haga un atacante”. Esta herramienta es desarrollada por el equipo de Nemesida […]

Alerta de Seguridad – Explotación de Vulnerabilidades en SharePoint

En los últimos meses, se han identificado y documentado varias vulnerabilidades en SharePoint, incluyendo CVE-2023-29357 y CVE-2023-24955. Los investigadores de seguridad en STAR Labs en Singapur han demostrado el uso de estas vulnerabilidades para lograr la ejecución remota de código previa a la autenticación en un servidor SharePoint. La explotación de estas vulnerabilidades permite a […]

Trivy: Escáner de Seguridad Versátil para Contenedores y más

La seguridad es especialmente fundamental cuando hablamos de entornos de contenedores, Kubernetes, repositorios de Git y más. Hoy te presentamos Trivy, una herramienta de seguridad integral y versátil diseñada para ayudarte a encontrar vulnerabilidades, configuraciones incorrectas, secretos y más en una variedad de objetivos, desde imágenes de contenedores hasta entornos de Kubernetes. ¡Sigue leyendo para […]

Los Desafíos de la Ciberseguridad en Colombia: Un Llamado a la Acción Unificado

El reciente ataque cibernético que impactó al proveedor IFX y, a su vez, a numerosas instituciones gubernamentales, ha puesto de manifiesto la crítica situación de ciberseguridad que enfrenta Colombia en la actualidad. Nos enfrentamos al mayor desafío en este ámbito de los últimos años, lo que nos plantea una pregunta crucial: ¿cómo podemos abordar este […]

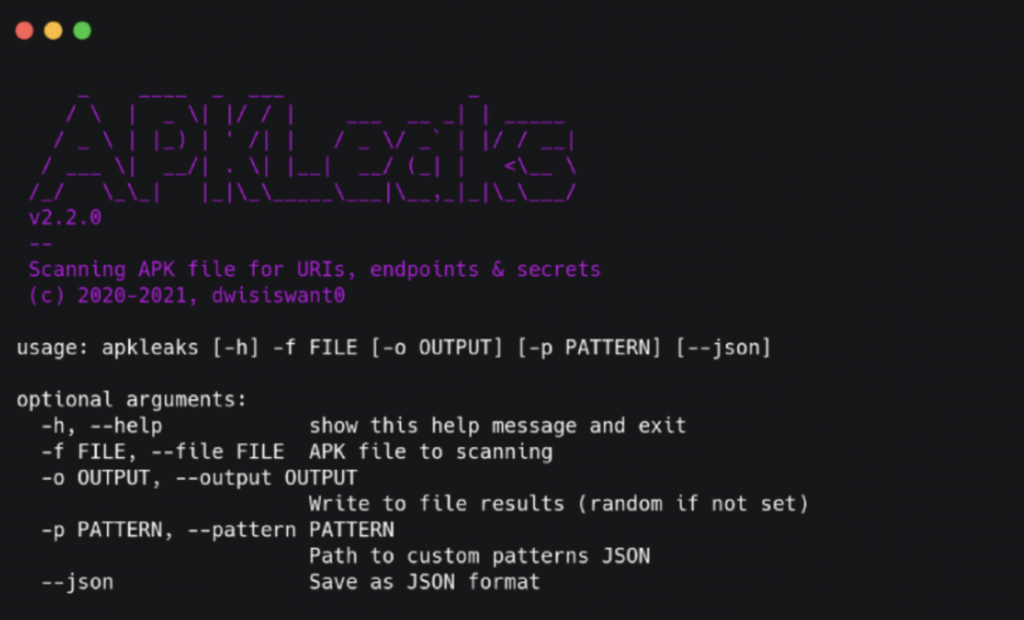

Descubriendo ApkLeaks: La Herramienta de Análisis de Aplicaciones Android

Las aplicaciones móviles desempeñan un papel fundamental en nuestra vida cotidiana y la seguridad de estas aplicaciones es una preocupación crítica. Ya sea que estés interesado en la seguridad de tu propia aplicación Android o desees evaluar la seguridad de una aplicación de terceros, la herramienta “ApkLeaks” puede ser una adición valiosa a tu conjunto […]

Distintos Tipos de Ataques de Ingeniería Social

A pesar de la amplia gama de rumores en torno a ella, la ingeniería social es difícil de “definir” o resumir. Esta es una de las razones por las cuales el 82% de las brechas de datos son de origen humano. La ingeniería social se ha convertido en la columna vertebral de muchas amenazas en […]